電子署名と電子認証・電子証明書

現代ではインターネット上であらゆる情報をやり取りする場合、そのやり取りの相手がなりすましではない本人なのか、それらの情報は信用できるのかどうかということを証明する必要がある。

従来の契約書などといった紙文書の場合なら、押印やサインにより信用を証明することが出来るのだが、インターネット上での情報のやり取りは「電子文書」で行われるため、「電子署名」という形で電子的にサインを行い、本人確認となりすまし防止、データ改ざんの防止が行われ、電子認証されることにより電子文書に関するやり取りの信用が証明される。

従来の紙文書形式と違い、電子文書に対して電子証明書を利用した電子署名を行い、電子認証されることでインターネット上の電子データのやり取りを安全に行うことが出来る。

目次

電子証明書

電子証明書とは、電子署名の本人性(本人であること)を証明するためのものであり、認証局と呼ばれる第三者によってその本人性を証明するために発行された証明書のことである。

紙文書取引における実印・印鑑証明に代わる位置づけであるので、例えば、代理人が本人に代わって電子申請を行う場合には、本人の電子証明書と同時に代理人の電子証明書も用意しなければならない。

電子証明書には、以下の2種類がある。

- 署名用電子証明書

署名用電子証明書は、暗証番号が6~16文字の英数字によるもので、例えば、e-Taxでの電子申請において、電子文書の作成・送信に利用される。

- 利用者証明書用電子証明書

利用者証明書用電子証明書は、暗証番号が4桁の数字からなるもので、主としてインターネットサイトへログインするときに使用される。例えばマイナンバーカードを利用してオンライン申請を行う場合などである。これにより、本人によるログインであることを証明することが出来る。

電子署名と電子証明書の違い

電子署名と電子証明書の違いは、電子契約書そのものの正当性を証明するのか、電子署名の正当性を証明するのかという点にある。

電子署名

紙媒体における印鑑やサインに該当するもので、電子署名を付与することにより電子文書による契約書などの内容に同意することのみを示す。(本人であることは証明されない。)

電子証明書

電子証明書は、電子署名が本人によりなされたかどうかを証明するものである。たとえ電子署名を行ったとしても、本人の電子証明書がなければ電子文書の正当性は証明されない。

電子証明書は認証局が本人確認を行うことで信頼性を担保している。

電子契約を結ぶ際には、電子署名と電子証明書をセットで利用するのが一般的である。

電子証明書の証明者

電子署名と電子証明書では、正当性を証明する証明者にも違いがある。

電子署名の場合、電子署名を行った本人が証明者となるが、電子証明書の場合、第三者機関である認証局が証明者となる。

認証局には、大きく分けてパブリック認証局とプライベート認証局の2つがある。

- パブリック認証局

審査基準が厳しいが、電子契約を結ぶ際には、一般的にパブリック認証局を使用する。

- プライベート認証局

個人や法人で任意に設立することが出来る。社内文書や厳密な本人確認が不要である場合ではプライベート認証局が使用されるケースもある。

電子証明書を使った電子署名の仕組み

電子署名とは電子化された文書に対して行われる電子的な署名であり、次の2点を解決する。

- 同一性の確認(その文書が改ざんされていないということ)

- 署名者本人の意思が確認できること(本人がその文書に署名したことを確認するということ)

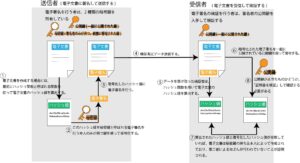

電子署名は、公開鍵暗号方式とハッシュ値と呼ばれる2つの仕組みから構成されている。以下に手順を示す。

-

電子文書を作成する場合には、最初にハッシュ関数と呼ばれる関数を使って電子文書のハッシュ値を算出する。

-

このハッシュ値を秘密鍵と呼ばれる電子署名を行う本人のみが持つ鍵を使って暗号化する。

-

暗号化したハッシュ値に電子署名を行う。

-

検証者にデータ送信する。

-

データを受け取った検証者は、ハッシュ関数を用いて電子文書のハッシュ値を算出する。

-

暗号化された電子署名を一般に公開されている公開鍵を使って復号する。

-

算出されたハッシュ値と復号化したハッシュ値が合致していれば、電子文書は秘密鍵の持ち主本人によって作成されており、第三者による改ざんが行われていないことが証明される。

-

秘密鍵と公開鍵とはペアになっているので、合致した鍵でないと正しいハッシュ値を算出できない。また、ハッシュ値から元のデータを求めることはできないため、ハッシュ値を確認するためには、適切な秘密鍵と公開鍵が必須となる。この秘密鍵と公開鍵が合致するかどうかの検証として、証明書検証で確認する必要がある。

ハッシュ値

ハッシュ値とは、与えられた原文から、必ず決められた長さ(160ビットや256ビットなど)の、ある程度制限を設けた乱数を生成する演算手法で求められる値のことである。

ハッシュ値から元データを推測することはほぼ不可能であり、また同じハッシュ値を持つ異なるデータを作成することは極めて困難である。この性質を利用して通信の暗号化の補助、ユーザー認証や電子署名などに応用されている。

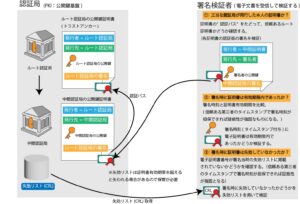

証明書検証の仕組み

証明書検証とは署名に用いた秘密鍵に対応する公開鍵が本物かどうかの検証で、以下の項目を確認する。

1. 正当な認証局から署名者本人に発行された証明書であるか?

2. 署名時に証明書は有効期限内であったか?

3. 署名時に証明書は失効していなかったか?

PKI(公開鍵基盤)の認証局の役割

認証局は、公開鍵暗号方式を用いたデータ通信において、利用者の公開鍵の正当性を保証するためのデジタル証明書を発行する機関である。

公開鍵基盤において認証局は次のような役割を担っている。

- 申請者の公開鍵にデジタル署名を付したデジタル証明書を発行する。

- CRL(証明書失効リスト)を発行する。

- CPS(認証局運用規定)を公開する。

- デジタル証明書を検証するための認証局の公開鍵を公開する。

- 認証局の秘密鍵を厳重に管理する。

CRLは、有効期限内にもかかわらず、秘密鍵の漏洩、紛失、証明書の被発行者の規則違反などの理由で認証の役に立たなくなったため、失効した(信用のない)公開鍵証明書のリストである。

CRLは認証局によって随時更新されている。

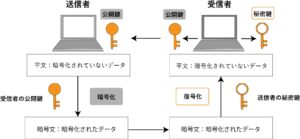

公開鍵暗号方式

暗号化と複合において異なる鍵を使用する暗号方式である。

暗号化鍵は誰もが使用できるように公開(公開鍵)、復号鍵は受信者によって厳重に管理されている。

また、暗号化鍵と復号鍵は一対のペアとして生成され、1つの暗号化鍵で暗号化されたデータは、その鍵のペアである復号鍵でしか元のデータには戻すことができない。

不特定多数の相手と暗号化通信を行う場合には、送信者は受信者の公開鍵で暗号化し、受信者は自身の秘密鍵で復号を行うが、鍵ペアのどちらでも暗号化と復号ができる性質があるので、デジタル署名の手順のように送信者が自身の秘密鍵で暗号化を行い、受信者は送信者の公開鍵で復号を行うこともできる。

デジタル署名では、このことを利用して送信者の公開鍵で復号したデータを検証することで、送信元の確認と改ざんの有無を確認することができる。

公開鍵に対応する秘密鍵を持っているのは一人だけであり、送信者の公開鍵で正しく復号できたということは、正当な秘密鍵を持っている送信者から送られてきたデータであるということの証明であると判断することができる。

したがって、送信元が確認できる正しい方法は「送信者は自分の秘密鍵で暗号化し、受信者は送信者の公開鍵で復号する」となる。